2025年7月11日

ど~も。うさノリブログです。

今回はAWSでの監視サービス

AWS Configについて

ゆるりお話ししていきましょう♪

AWSを利用する企業や開発者にとって、

リソースの設定状態を常に把握し、

ガバナンスやコンプライアンスを保つことは

非常に重要です。

しかし、設定変更が日々行われるクラウド環境では、

人の手で追跡するのは困難です。

そこで登場するのが AWS Config(コンフィグ)

本記事では、AWS Configの概要からできること、

使い方、代表的なユースケース、料金などを

初心者にも分かりやすく解説します。

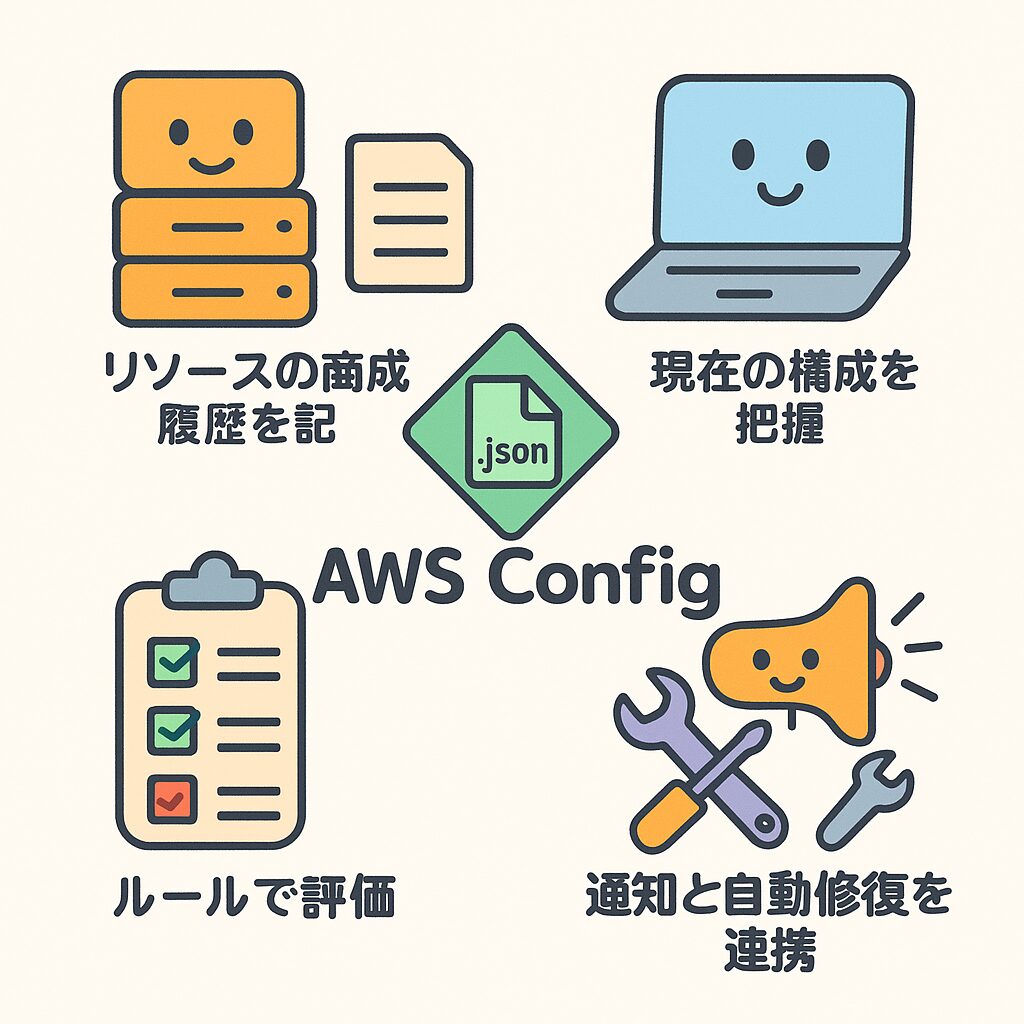

AWS Configとは?

AWS Configは、AWSリソースの設定変更を自動で

記録・監査・評価できるサービスです。

リソースの構成情報(何が・どこで・いつ・

どのように設定されているか)を

記録し、変更履歴を追跡可能にします。

一言でいうと

AWS Configは「クラウド上の設定変更を監視し、セキュリティやコンプライアンスチェックを自動化するサービス」です。

AWS Configでできること

| 機能 | 内容 |

|---|---|

| 構成の記録 | AWSリソースの設定を自動 で記録 |

| 変更履歴の追跡 | 過去の設定と変更日時を 確認できる |

| ルールによる評価 | 設定がポリシーに準拠 しているか自動チェック |

| リソースの関係性可視化 | リソース間の依存関係を 可視化 |

| 証跡の保存 | CloudTrailと連携して 詳細な証跡も保管可能 |

AWS Configの仕組み

- リソースを監視:

指定したリージョン・アカウント内のリソース

を自動スキャン - 構成スナップショットを取得:

リソースごとの設定情報を記録 - 変更を検出:設定変更をトリガーに履歴を更新

- 評価ルールを適用:

定義済みルールに基づいて準拠状況を判定

AWS Configの主な活用例

✅ セキュリティ強化

例:S3バケットが「パブリックアクセス無効」

になっているかを常にチェック。

✅ コンプライアンス対応

例:PCI DSSやHIPAAなど、特定のガイドラインに

沿ったリソース構成を維持。

✅ インシデント調査

例:いつ・誰が・どんな設定変更を行ったのかを時系列

で把握。

✅ 自動修復と統合

例:Configルール違反を検出→AWS Lambdaで

自動修復を実行。

Configルールとは?

AWS Configには「ルール」という機能があり、

リソースの設定が所定のポリシーに従っているか

自動で評価します。

ルールの種類

- マネージドルール:

AWSが提供するテンプレート

(例:s3-bucket-public-read-prohibited) - カスタムルール:

Lambda関数を使って独自の評価基準を作成可能

AWS Configの使い方(ステップバイステップ)

1. AWS Configを有効化

マネジメントコンソールから対象リージョンを選び、

「Configを開始」ボタンで初期設定を行います。

2. 記録対象リソースの選択

「すべてのリソース」または「特定のリソースタイプ」から選択可能。

3. S3バケットとIAMロールの指定

構成履歴を保存するS3バケットと、

Configが利用するIAMロールを設定します。

4. ルールの追加

マネージドルールまたはカスタムルールを追加し、

評価を開始します。

他AWSサービスとの連携

| サービス | 連携内容 |

| AWS CloudTrail | 誰が・いつ・何をしたかの 操作ログと連携 |

| Amazon SNS | 構成変更や違反検出時に 通知を送信 |

| AWS Lambda | 自動修復アクションの トリガー |

| AWS Security Hub | 評価結果をセキュリティ スコアに反映 |

よくあるトラブルと対策

| 問題 | 解決策 |

| S3バケットが作成できない | バケット名が一意であるか、 ポリシーを確認 |

| IAMロールが足りない | Config用のロールと ポリシーを再確認 |

| ルールの評価に失敗 | Lambda関数のタイム アウトやロジックを見直す |

まとめ

AWS Configは、クラウド環境におけるリソース

構成管理・監査・コンプライアンスチェックを

自動化できる非常に便利なサービスです。

特に企業でのガバナンスやセキュリティ対策を

強化したい場合に強力なツールとなります。

初心者でもマネージドルールから始めれば、

すぐに効果を実感できます。

インフラの透明性と安全性を高めるために、

ぜひAWS Configを導入してみてください。

以上!今回はここまで!

コメント